Instrucțiuni detaliate pentru instalarea OpenVPN pe un server Linux

OpenVPN este un instrument puternic și flexibil pentru crearea de tuneluri VPN sigure. Această instrucțiune vă va ajuta să instalați și să configurați OpenVPN pe un server care rulează Linux (de exemplu, Ubuntu, Debian, CentOS).

Actualizarea pachetelor de sistem

Înainte de a începe instalarea, actualizați listele de pachete de sistem și instalați toate actualizările disponibile. Pentru Ubuntu/Debian:

apt update

apt upgrade -y Pentru CentOS

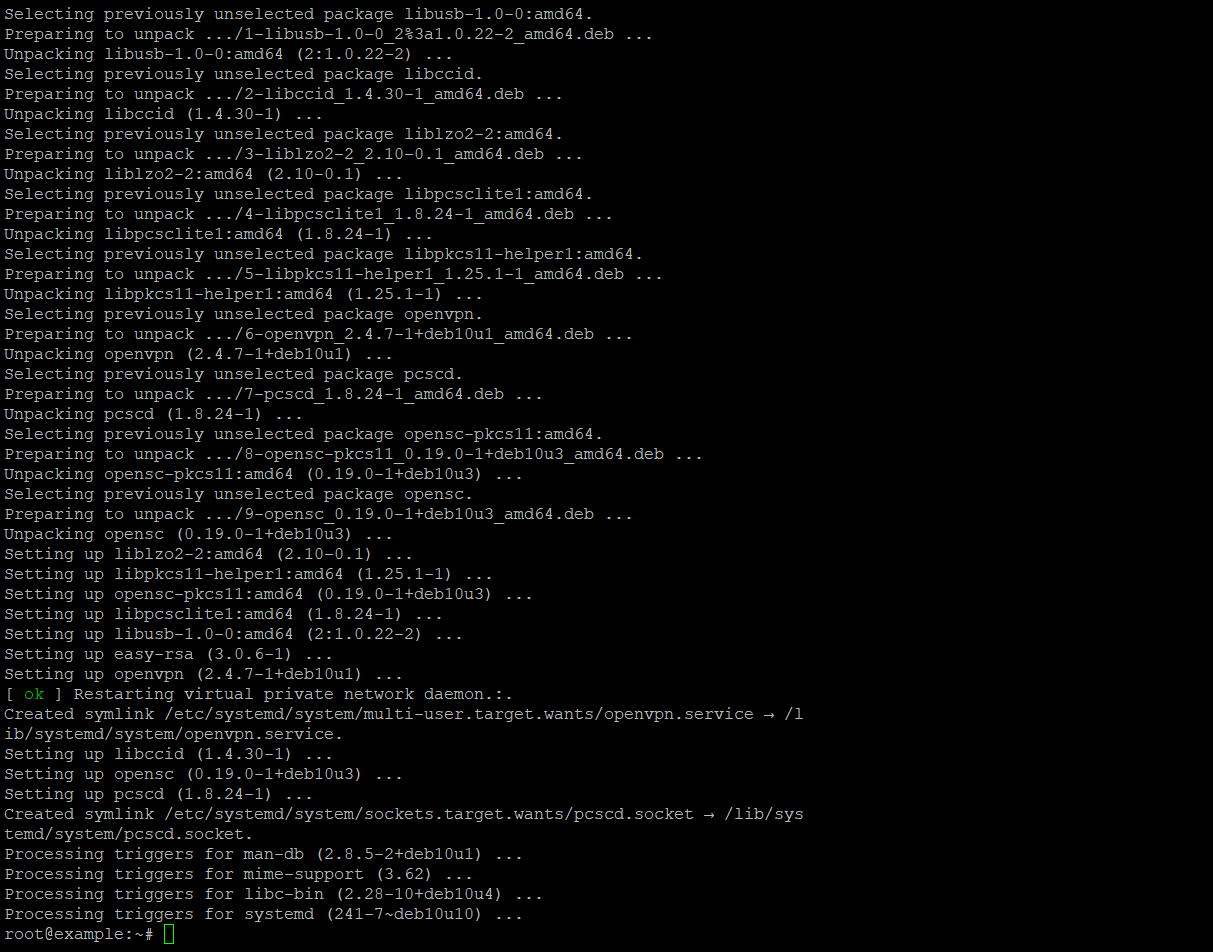

yum update -yInstalarea OpenVPN și Easy-RSA

Pentru a crea chei și certificate, veți avea nevoie de utilitarul Easy-RSA. Vom instala OpenVPN împreună cu acesta.

Pentru Ubuntu/Debian:

apt install openvpn easy-rsa -yPentru CentOS:

yum install epel-release -yyum install openvpn easy-rsa -yInstalarea reușită va fi ca aceasta

Configurarea PKI (Public Key Infrastructure)

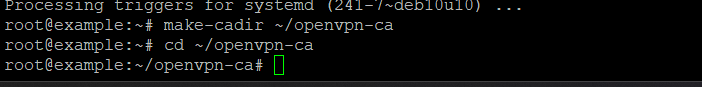

Creați un director în care vor fi stocate toate fișierele necesare pentru crearea certificatelor:

make-cadir ~/openvpn-cacd ~/openvpn-ca

Configurație Easy-RSA

Modificați fișierul vars pentru a specifica setările pentru crearea certificatelor:

nano varsModificați următoarele linii cu valorile dvs:

set_var EASYRSA_REQ_COUNTRY "enter YOUR_COUNTRY"

set_var EASYRSA_REQ_PROVINCE "enter YOUR_PROVINCE"

set_var EASYRSA_REQ_CITY "enter YOUR_CITY"

set_var EASYRSA_REQ_ORG "enter YOUR_ORGANIZATION"

set_var EASYRSA_REQ_EMAIL "enter YOUR_EMAIL"

set_var EASYRSA_REQ_OU "enter YOUR_ORG_UNIT"- Exemplu: VariabilaEASYRSA_REQ_ORG este utilizată în scriptul EasyRSA pentru a stabili numele organizației la crearea certificatelor. Valoarea acestei variabile este specificată în CSR (Certificate Signing Request) și în certificatele care vor fi createÎn acest exemplu, variabila EASYRSA_REQ_ORG este setată la șirul “enter YOUR_ORGANIZATION”. Aceasta înseamnă că, la crearea unui certificat, această valoare va fi specificată în câmpul“Organization Name“. De obicei, în loc de “enter YOUR_ORGANIZATION” introduceți numele organizației pentru care sunt create certificatele. De exemplu, dacă organizația dvs. se numește“ExampleCorporation“, veți modifica această valoare astfel: set_var EASYRSA_REQ_ORG “ExampleCorporatiom”În acest fel, certificatele generate vor conține numele organizației dvs. în câmpul corespunzător.

. set_var EASYRSA_REQ_ORG "enter YOUR_ORGANIZATION"

În continuare, trebuie să încărcați variabilele modificate. Pentru a face acest lucru, trebuie să introduceți o comandă simplă formată din doar două cuvinte:

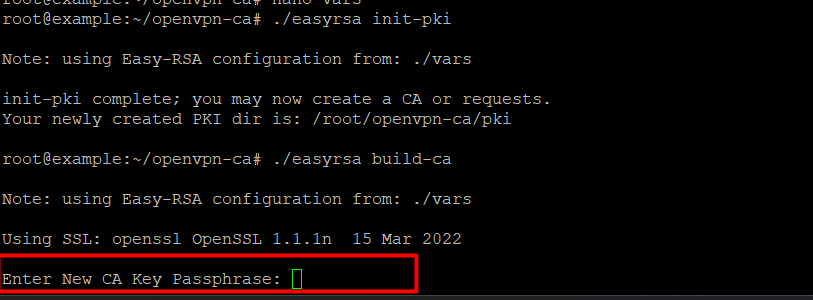

source varsCreați CA (Autoritatea de certificare)

Urmează pasul dificil și important! Vă rugăm să vă asigurați că puteți lăsa o înregistrare a acestui lucru în KeePASS sau în orice alt manager de parole de încredere! Ar trebui să inițializați PKI în acest pas și să creați un certificat rădăcină. Acest lucru poate fi făcut astfel:

./easyrsa init-pki./easyrsa build-caVi se va cere să introduceți o parolă pentru CA. Asigurați-vă că o salvați și o rețineți.

Generarea cheilor și a certificatelor

Certificat și cheie server:

./easyrsa gen-req server nopassSemnați certificatul serverului:

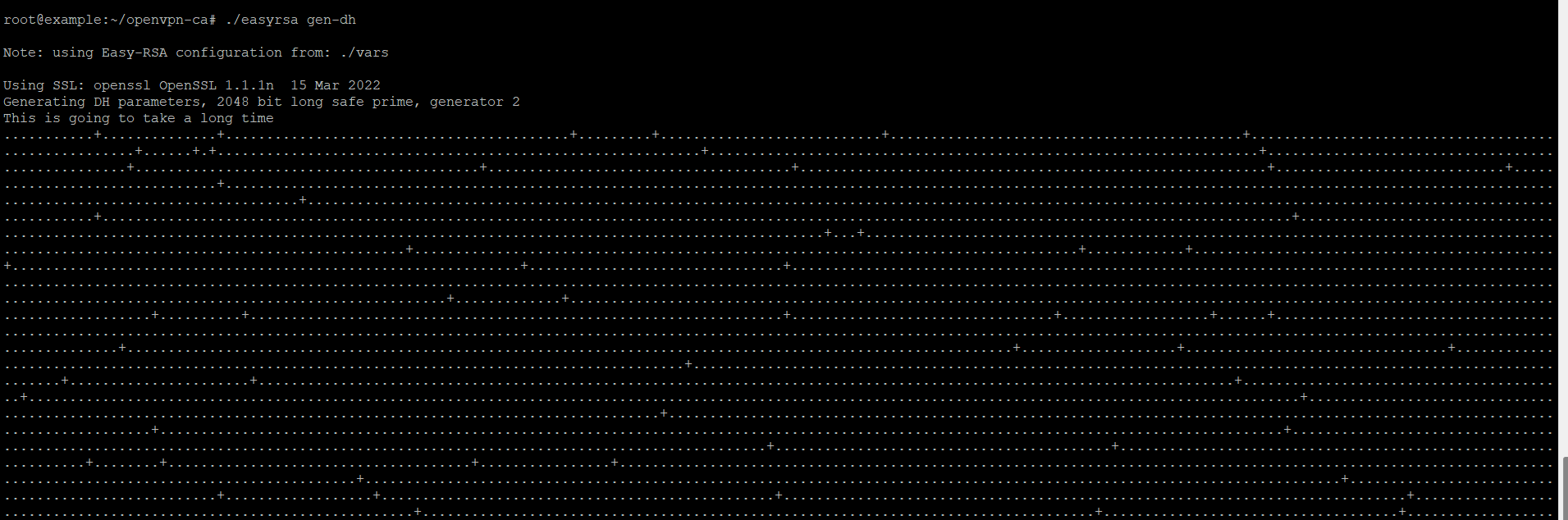

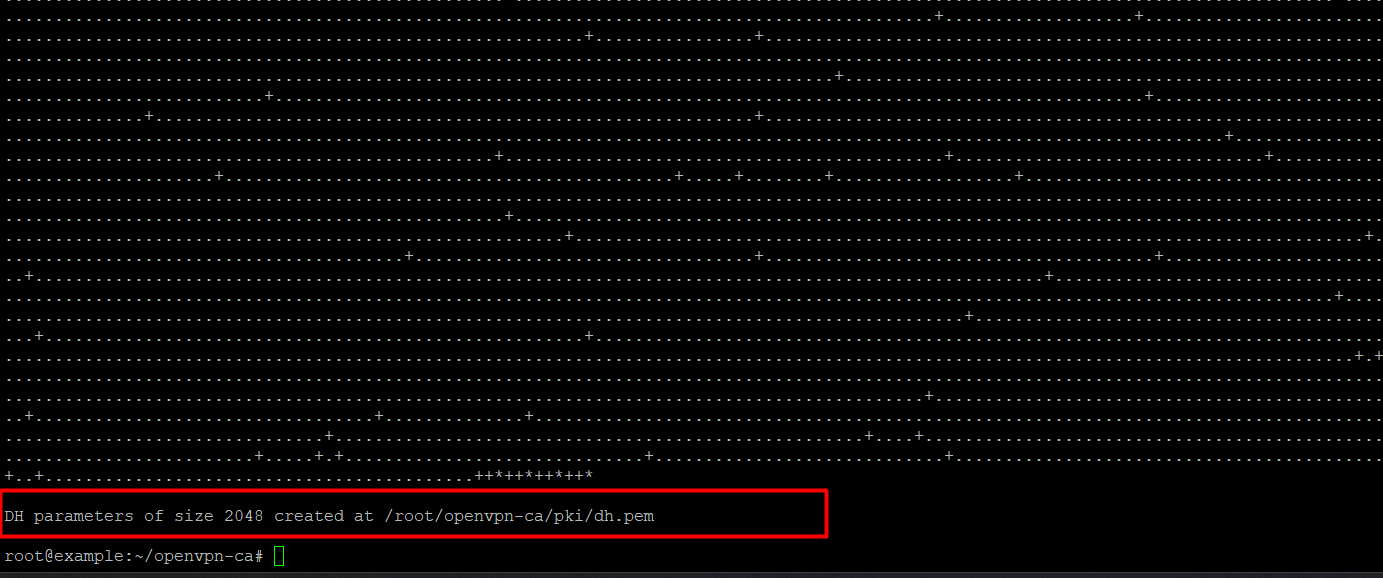

./easyrsa sign-req server serverGenerarea parametrilor DH:

./easyrsa gen-dh

Generează cheia HMAC pentru autentificarea TLS:

openvpn --genkey --secret ta.keySetarea fișierului de configurare a serverului

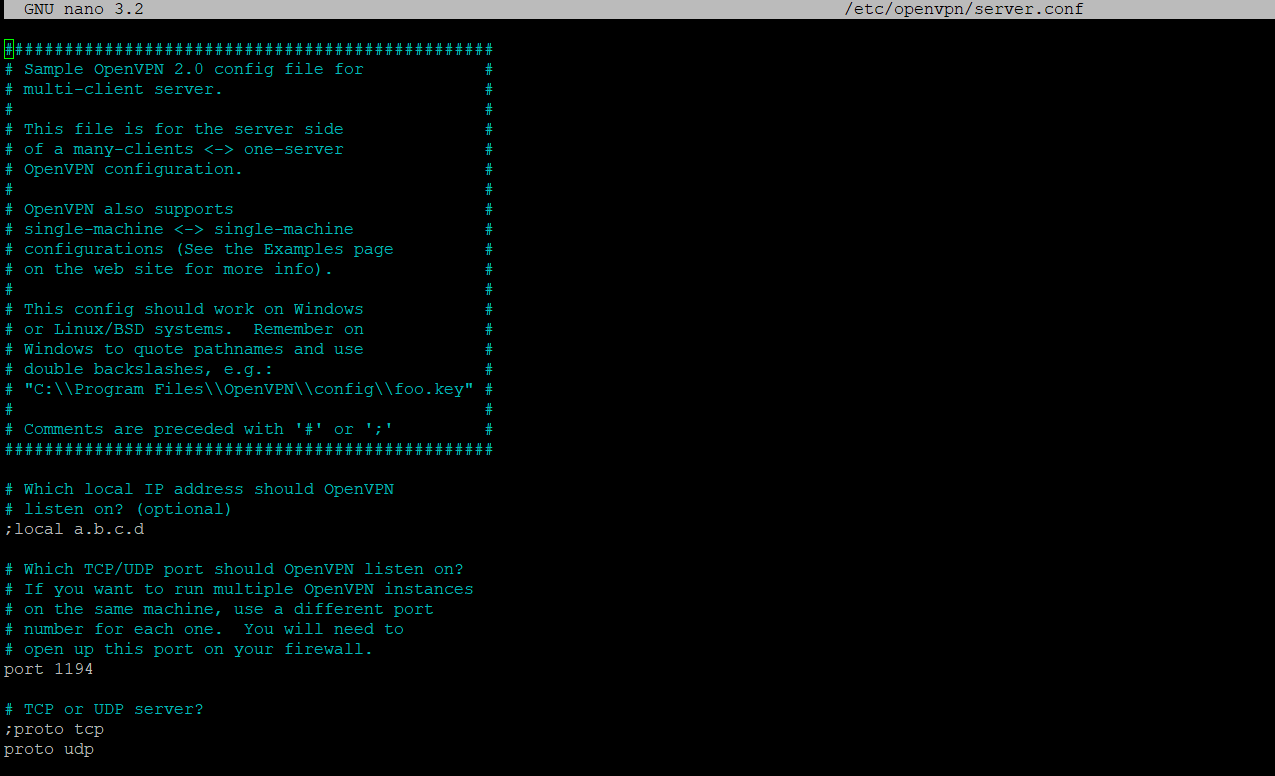

Copiați exemplul de fișier de configurare și editați-l:

cp /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz /etc/openvpn/gunzip /etc/openvpn/server.conf.gznano /etc/openvpn/server.conf

Pornirea serviciului OpenVPN

Asigurați-vă că OpenVPN pornește la pornire cu următoarea comandă:

systemctl enable openvpn@serverConfigurarea fișierului client

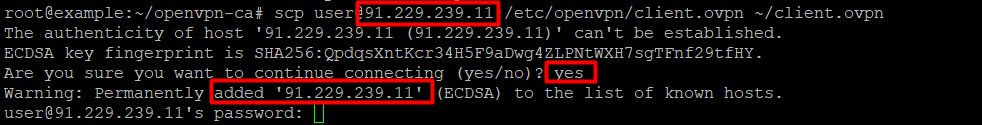

Copiați fișierul de configurare client pe serverul dvs:

scp user@your-server_ip:/etc/openvpn/client.ovpn ~/client.ovpn- Testele au fost efectuate pe adresa IPv4 – 91.229.239.11. Un exemplu de rezultat al acțiunilor de comandă reușite este prezentat mai jos:

Introduceți configurația scp user@91.229.239.11:/etc/openvpn/client.ovpn ~/client.ovpn. Apoi introduceți passwd

Modificați fișierul client.ovpn și adăugați certificatele:

# lipiți conținutul fișierului ca.crt

# lipiți conținutul fișierului client.crt

# lipiți conținutul fișierului client.key

Conectarea clientului

Importați fișierul client.ovpn în clientul OpenVPN de pe dispozitivul dvs. și conectați-vă la server.