Konfiguracja zapory sieciowej za pomocą Firewalld

Dla tych, którzy korzystają z rozwiązań hostingowych AlexHost dla systemu Linux, zabezpieczenie serwera za pomocą odpowiednio skonfigurowanej zapory sieciowej jest niezbędne. AlexHost zapewnia stabilne i zoptymalizowane pod kątem wydajności środowisko hostingowe, dając pełną kontrolę nad ustawieniami bezpieczeństwa serwera. Dzięki AlexHost możesz wykorzystać narzędzia takie jak Firewalld, aby zwiększyć ochronę swojego serwera przed nieautoryzowanym dostępem i potencjalnymi zagrożeniami. Ten przewodnik przeprowadzi Cię przez instalację, konfigurację i zarządzanie Firewalld na serwerze Linux, umożliwiając utrzymanie bezpiecznej i solidnej konfiguracji hostingu na niezawodnej platformie AlexHost.

Konfiguracja zapory sieciowej za pomocą Firewalld

W dzisiejszej erze cyfrowej zabezpieczenie serwera i sieci ma kluczowe znaczenie. Firewall działa jako bariera między zaufaną siecią wewnętrzną a niezaufanymi sieciami zewnętrznymi, kontrolując ruch przychodzący i wychodzący w oparciu o wcześniej określone reguły bezpieczeństwa. Firewalld to dynamiczne narzędzie do zarządzania zaporami sieciowymi dostępne w wielu dystrybucjach Linuksa, takich jak CentOS, Fedora i RHEL. Ten artykuł poprowadzi Cię przez podstawy instalacji, konfiguracji i zarządzania zaporą sieciową za pomocą Firewalld. Aby uzyskać bardziej dogłębne zrozumienie i dodatkowe zasoby, możesz odwiedzić nasz kompleksowy przewodnik: Wprowadzenie do Firewalld.

Instalacja Firewalld

W większości dystrybucji Linuksa Firewalld jest zawarty w domyślnych repozytoriach. Oto jak zainstalować go na popularnych dystrybucjach:

Dla CentOS/RHEL:

Dla Fedory:

Dla Debiana/Ubuntu:

Firewalld jest głównie używany w systemach opartych na RHEL, ale może być również zainstalowany w systemach opartych na Debianie:

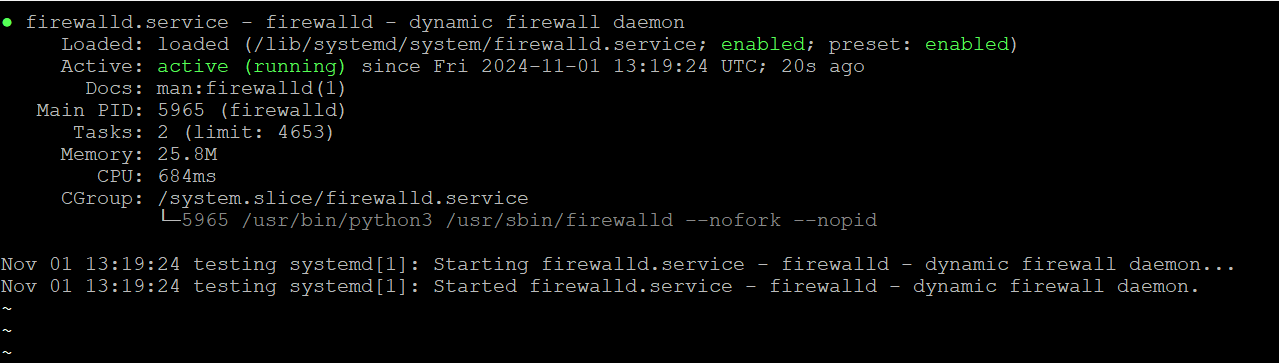

Uruchamianie i włączanie Firewalld

Po instalacji należy uruchomić i włączyć Firewalld, aby działał podczas rozruchu.

Status Firewalld można sprawdzić za pomocą:

Podstawowe polecenia Firewalld

Firewalld używa polecenia firewall-cmd do konfiguracji i zarządzania. Poniżej znajduje się kilka podstawowych poleceń, które pomogą ci zacząć.

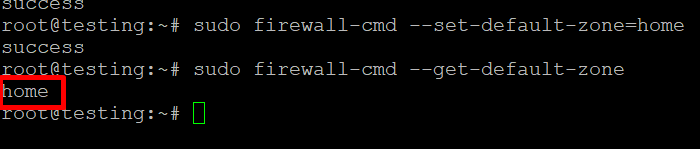

Sprawdź strefę domyślną

Firewalld używa stref do zarządzania regułami. Możesz sprawdzić domyślną strefę za pomocą:

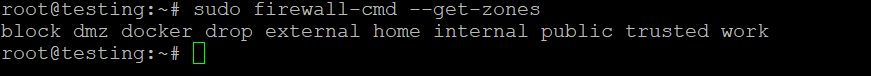

Lista wszystkich stref

Aby wyświetlić wszystkie dostępne strefy, użyj

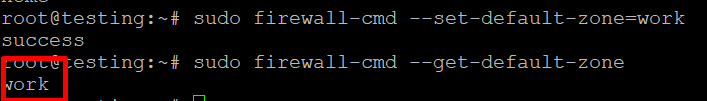

Ustaw strefę domyślną

Strefę domyślną można zmienić za pomocą

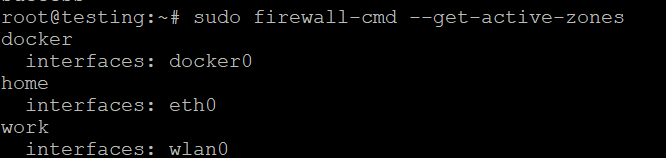

Uzyskaj aktywne strefy

Aby zobaczyć, które strefy są obecnie aktywne i ich interfejsy, uruchom:

Konfigurowanie Firewalld

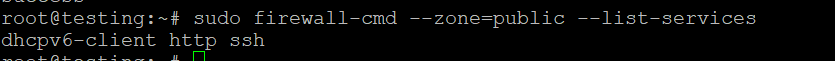

Dodawanie usług

Firewalld pozwala na łatwe dodawanie usług do strefy. Na przykład, aby zezwolić na ruch HTTP w strefie publicznej, użyj:

Aby zastosować zmiany, przeładuj Firewalld:

Usuwanie usług

Jeśli chcesz usunąć usługę, taką jak HTTPS, możesz to zrobić za pomocą:

Otwieranie określonych portów

W strefie można otworzyć określone porty (np. port 8080):

Zamykanie portów

Aby zamknąć port, użyj:

Przeładowanie Firewalld

Za każdym razem, gdy wprowadzasz zmiany, konieczne jest przeładowanie Firewalld, aby je zastosować:

Praca ze strefami

Firewalld obsługuje różne strefy, które mogą być stosowane do interfejsów. Każda strefa definiuje poziom zaufania dla połączeń sieciowych. Oto kilka często używanych stref:

- publiczna: Do użytku w miejscach publicznych, domyślna strefa dla niezaufanych połączeń.

- home: Dla sieci domowych, w których użytkownik ufa innym hostom.

- work: Dla sieci roboczych, podobna do domowej, ale mniej zaufana.

- dmz: Dla serwerów, które powinny być dostępne z zewnątrz, ale muszą być odizolowane od sieci wewnętrznej.

Konfiguracja zaawansowana: Bogate reguły

Firewalld obsługuje również bogate reguły, pozwalając na bardziej złożone konfiguracje. Na przykład, aby zezwolić na SSH z określonego adresu IP:

Monitorowanie Firewalld

Aby wyświetlić bieżącą konfigurację i aktywne reguły, użyj:

Wnioski

Firewalld zapewnia intuicyjny sposób zarządzania konfiguracjami zapory sieciowej w systemie Linux. Wykorzystując strefy, usługi i rozbudowane reguły, można skutecznie kontrolować dostęp do systemu i zwiększać bezpieczeństwo. Pamiętaj, aby okresowo przeglądać i aktualizować reguły zapory sieciowej, aby dostosować je do zmian w sieci i stanu bezpieczeństwa. Dzięki temu przewodnikowi jesteś teraz przygotowany do efektywnego konfigurowania i zarządzania zaporą sieciową przy użyciu Firewalld.