Ausführliche Anleitung zur Installation von OpenVPN auf einem Linux-Server

OpenVPN ist ein leistungsfähiges und flexibles Werkzeug zum Aufbau sicherer VPN-Tunnel. Diese Anleitung hilft Ihnen bei der Installation und Konfiguration von OpenVPN auf einem Server unter Linux (z.B. Ubuntu, Debian, CentOS).

Systempakete aktualisieren

Bevor Sie mit der Installation beginnen, aktualisieren Sie die Listen der Systempakete und installieren Sie alle verfügbaren Updates. Für Ubuntu/Debian:

apt update

apt upgrade -y Für CentOS

yum update -yOpenVPN und Easy-RSA installieren

Zum Erstellen von Schlüsseln und Zertifikaten benötigen Sie das Dienstprogramm Easy-RSA. Wir werden OpenVPN zusammen mit ihm installieren.

Für Ubuntu/Debian:

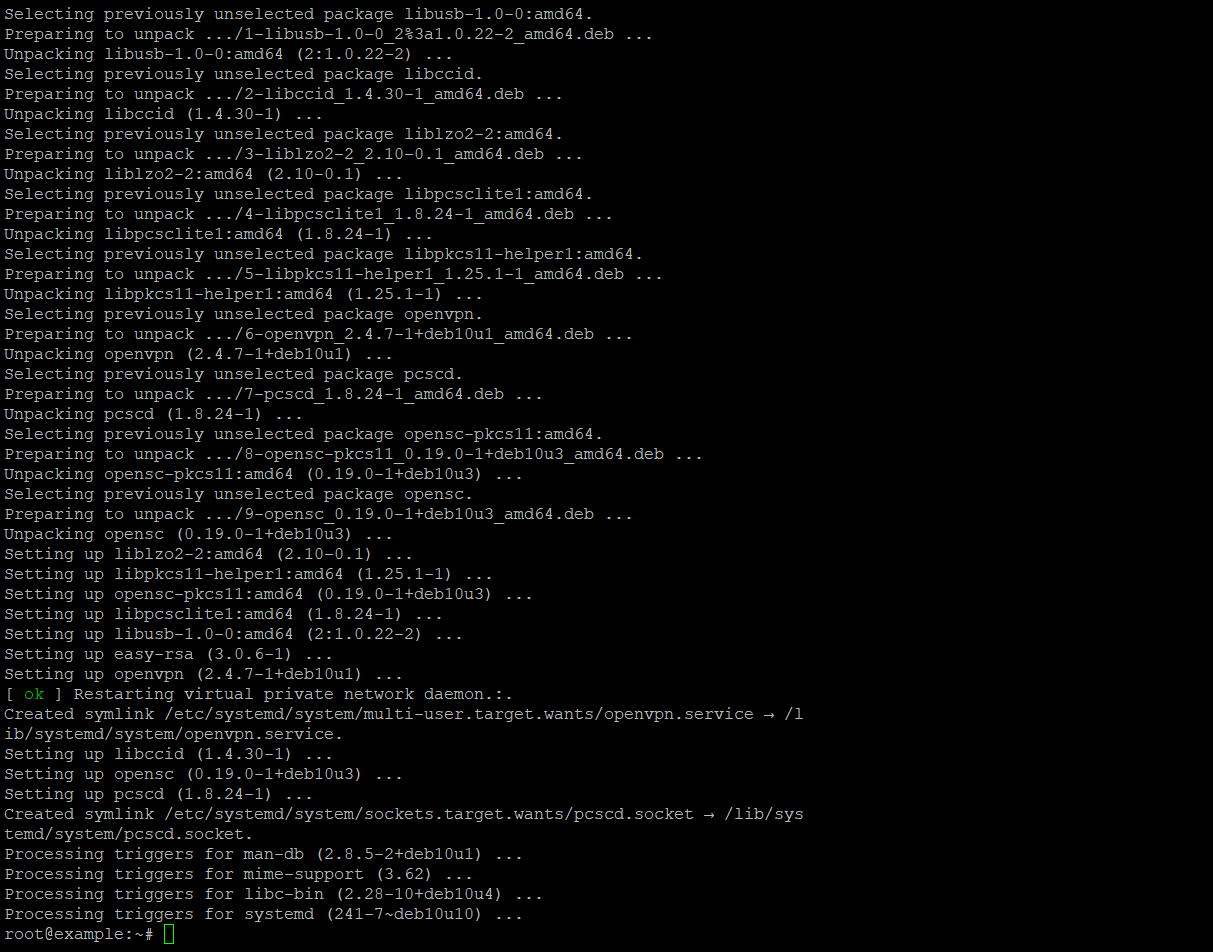

apt install openvpn easy-rsa -yFür CentOS:

yum install epel-release -yyum install openvpn easy-rsa -yDie erfolgreiche Installation sieht wie folgt aus

PKI (Public Key Infrastructure) einrichten

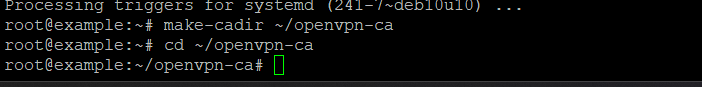

Erstellen Sie ein Verzeichnis, in dem alle für die Erstellung von Zertifikaten erforderlichen Dateien gespeichert werden:

make-cadir ~/openvpn-cacd ~/openvpn-ca

Einfach-RSA-Konfiguration

Bearbeiten Sie die vars-Datei, um die Einstellungen für die Erstellung von Zertifikaten festzulegen:

nano varsÄndern Sie die folgenden Zeilen auf Ihre Werte:

set_var EASYRSA_REQ_COUNTRY "enter YOUR_COUNTRY"

set_var EASYRSA_REQ_PROVINCE "enter YOUR_PROVINCE"

set_var EASYRSA_REQ_CITY "enter YOUR_CITY"

set_var EASYRSA_REQ_ORG "enter YOUR_ORGANIZATION"

set_var EASYRSA_REQ_EMAIL "enter YOUR_EMAIL"

set_var EASYRSA_REQ_OU "enter YOUR_ORG_UNIT"- Beispiel: Die VariableEASYRSA_REQ_ORG wird im EasyRSA-Skript verwendet, um den Organisationsnamen bei der Erstellung von Zertifikaten festzulegen. Der Wert dieser Variable wird im CSR (Certificate Signing Request) und in den zu erstellenden Zertifikaten angegebenIn diesem Beispiel wird die Variable EASYRSA_REQ_ORG auf die Zeichenfolge “enter YOUR_ORGANIZATION” gesetzt. Das bedeutet, dass bei der Erstellung eines Zertifikats dieser Wert in das Feld“Organisationsname” eingetragen wird. Normalerweise geben Sie anstelle von “geben Sie IHRE_ORGANISATION” den Namen der Organisation ein, für die die Zertifikate erstellt werden. Wenn Ihre Organisation beispielsweise“ExampleCorporation” heißt, ändern Sie diesen Wert in:set_var EASYRSA_REQ_ORG “ExampleCorporatiom “Auf diese Weise enthalten die erstellten Zertifikate den Namen Ihrer Organisation in dem entsprechenden Feld.

.set_var EASYRSA_REQ_ORG "enter YOUR_ORGANIZATION "

Als nächstes sollten Sie die geänderten Variablen laden. Dazu müssen Sie einen einfachen Befehl eingeben, der nur aus zwei Wörtern besteht:

source varsCA (Zertifizierungsstelle) erstellen

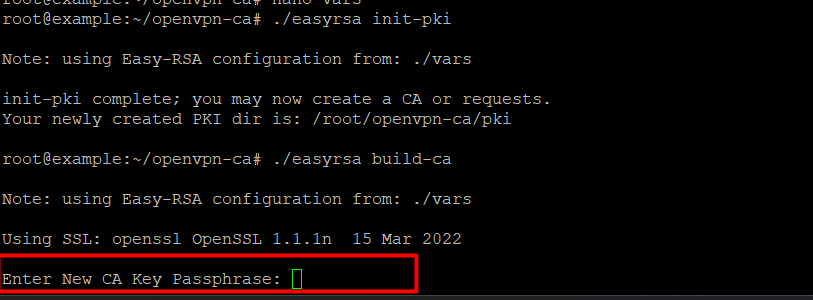

Nun kommt der schwierige und wichtige Schritt! Bitte stellen Sie sicher, dass Sie dies in Ihrem KeePASS oder einem anderen zuverlässigen Passwort-Manager vermerken können! In diesem Schritt sollten Sie die PKI initialisieren und ein Stammzertifikat erstellen. Dies kann wie folgt geschehen:

./easyrsa init-pki./easyrsa build-caSie werden aufgefordert, ein Passwort für die CA einzugeben. Stellen Sie sicher, dass Sie es speichern und sich merken.

Schlüssel und Zertifikate generieren

Serverzertifikat und Schlüssel:

./easyrsa gen-req server nopassSignieren Sie das Serverzertifikat:

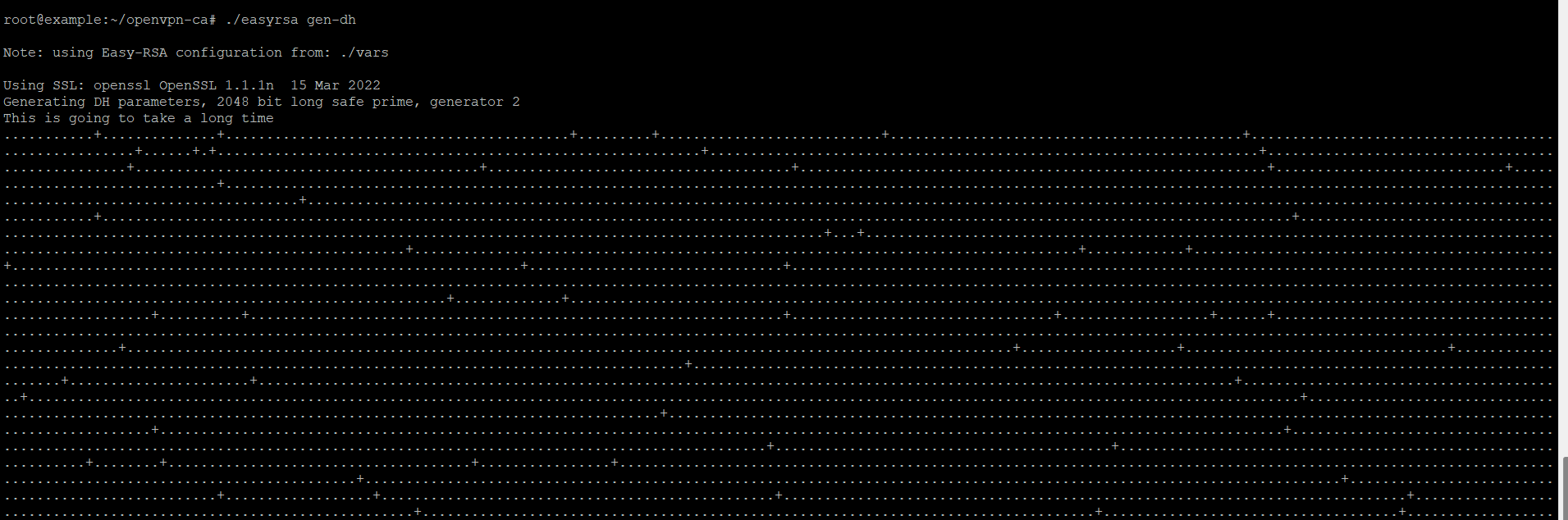

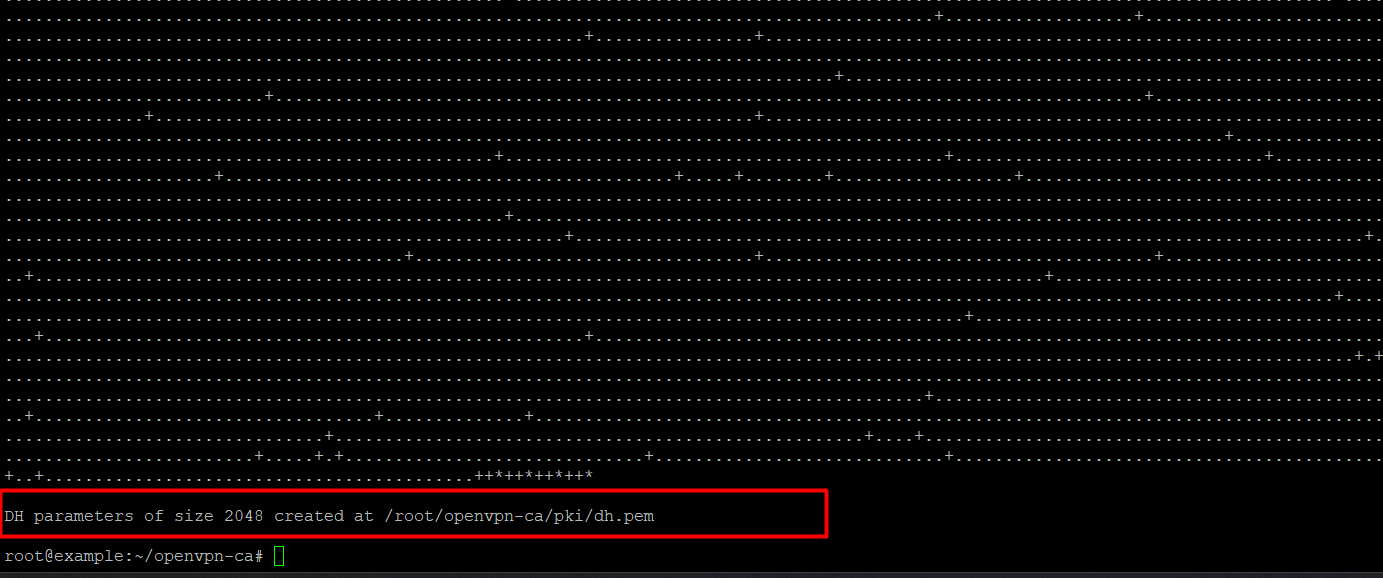

./easyrsa sign-req server serverErzeugen Sie DH-Parameter:

./easyrsa gen-dh

Erzeugt einen HMAC-Schlüssel für die TLS-Authentifizierung:

openvpn --genkey --secret ta.keyEinrichten der Serverkonfigurationsdatei

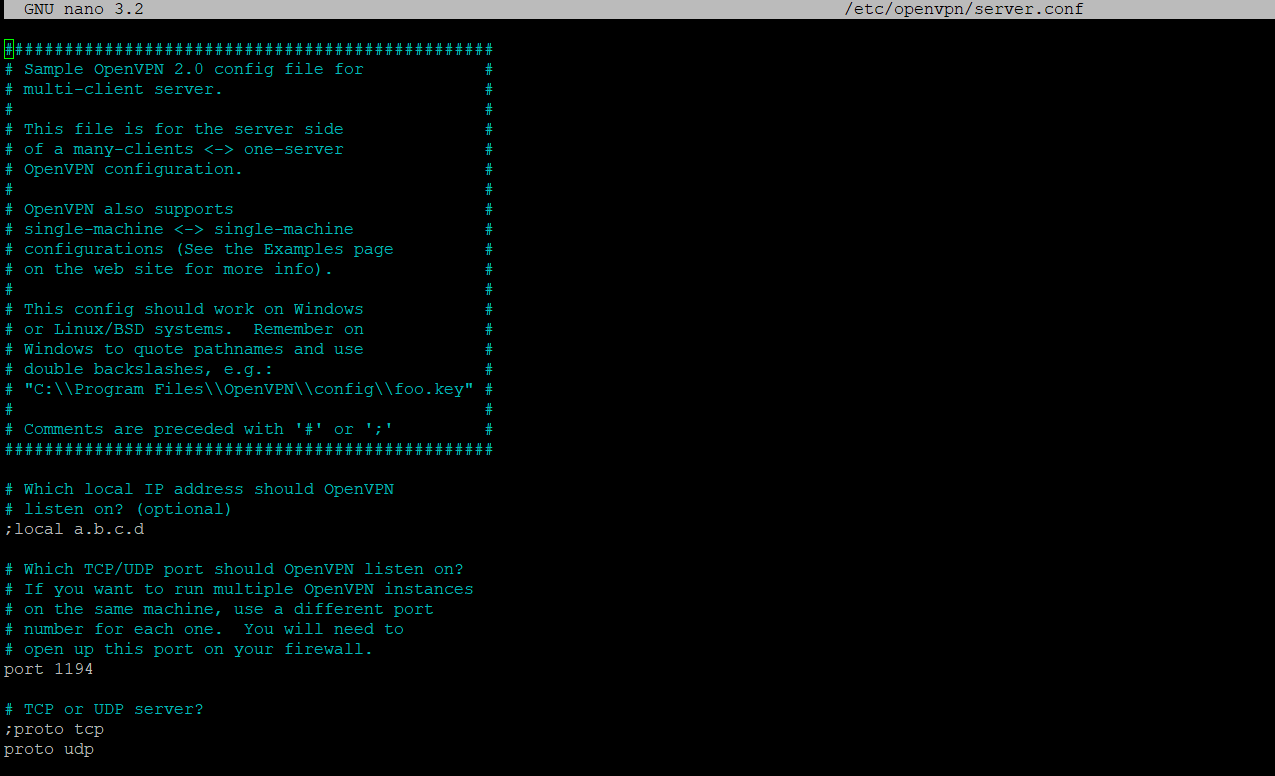

Kopieren Sie die Beispielkonfigurationsdatei und bearbeiten Sie sie:

cp /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz /etc/openvpn/gunzip /etc/openvpn/server.conf.gznano /etc/openvpn/server.conf

Starten des OpenVPN-Dienstes

Stellen Sie sicher, dass OpenVPN beim Booten mit dem folgenden Befehl gestartet wird:

systemctl enable openvpn@serverEinrichten der Client-Datei

Kopieren Sie die Client-Konfigurationsdatei auf Ihren Server:

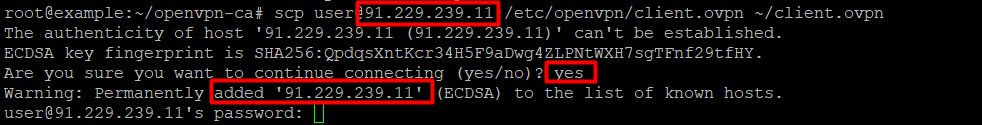

scp user@your-server_ip:/etc/openvpn/client.ovpn ~/client.ovpn- Die Tests wurden mit der IPv4-Adresse 91.229.239.11 durchgeführt. Nachfolgend finden Sie ein Beispiel für das Ergebnis der erfolgreichen Befehlsausführung:

Geben Sie die Konfiguration scp user@91.229.239.11:/etc/openvpn/client.ovpn ~/client.ovpn ein. Geben Sie dann den passwd

Bearbeiten Sie die Datei client.ovpn und fügen Sie die Zertifikate hinzu:

# Fügen Sie den Inhalt der Datei ca.crt ein

# den Inhalt der Datei client.crt einfügen

# füge den Inhalt der Datei client.key ein

Verbinden des Clients

Importieren Sie die Datei client.ovpn in Ihren OpenVPN-Client auf Ihrem Gerät und verbinden Sie sich mit dem Server.