OpenVPN’i bir Linux sunucusuna yüklemek için ayrıntılı talimatlar

OpenVPN, güvenli VPN tünelleri oluşturmak için güçlü ve esnek bir araçtır. Bu talimat, Linux (örn. Ubuntu, Debian, CentOS) çalıştıran bir sunucuya OpenVPN kurmanıza ve yapılandırmanıza yardımcı olacaktır.

Sistem paketlerini güncelleme

Kuruluma başlamadan önce, sistem paket listelerini güncelleyin ve mevcut tüm güncellemeleri yükleyin. Ubuntu/Debian için:

apt update

apt upgrade -yCentOS için

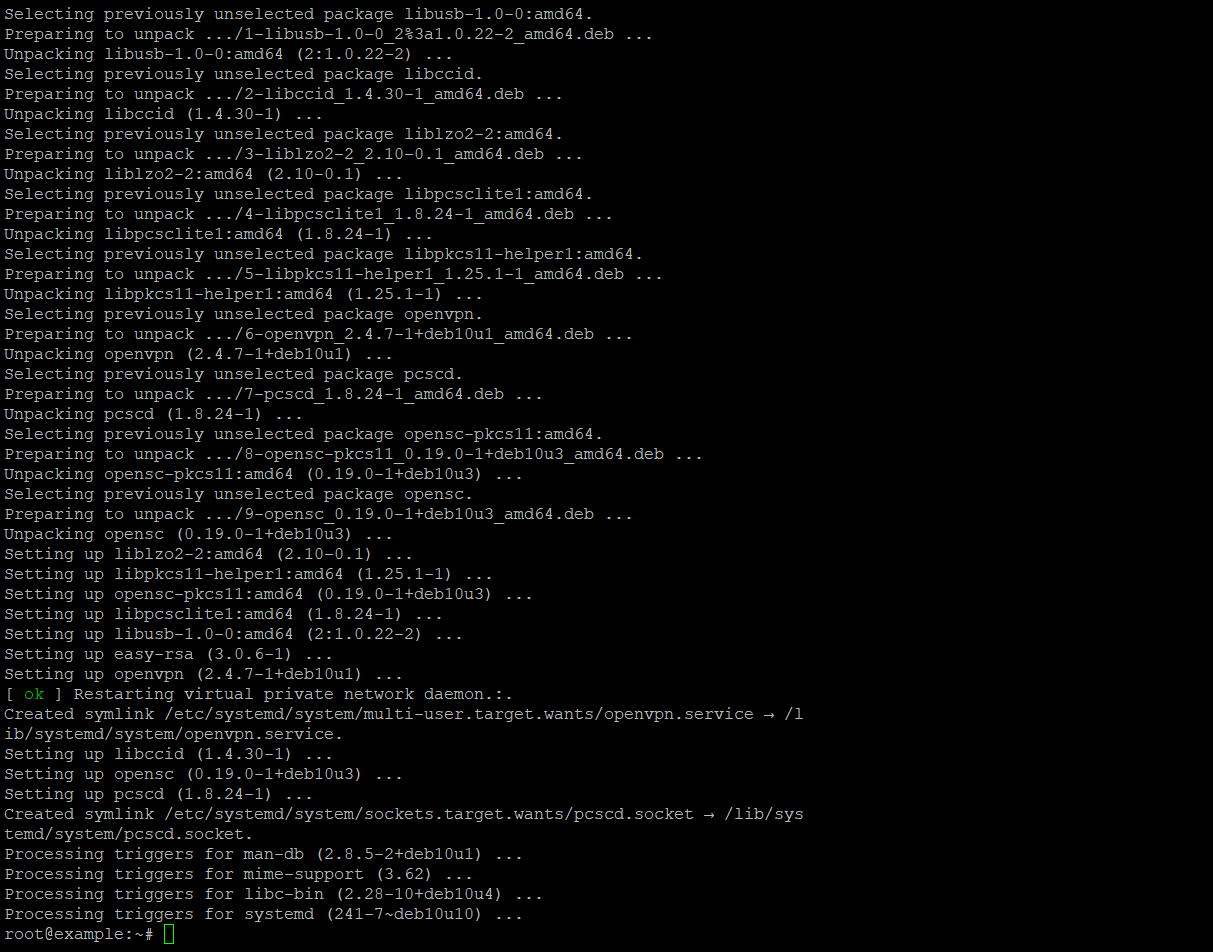

yum update -yOpenVPN ve Easy-RSA’yı yükleyin

Anahtar ve sertifika oluşturmak için Easy-RSA yardımcı programına ihtiyacınız olacak. OpenVPN’i onunla birlikte kuracağız.

Ubuntu/Debian için:

apt install openvpn easy-rsa -yCentOS için:

yum install epel-release -yyum install openvpn easy-rsa -yBaşarılı kurulum şu şekilde olacaktır

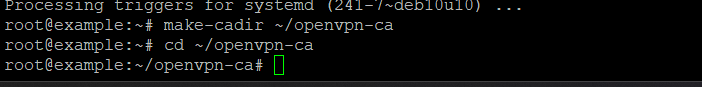

PKI (Açık Anahtar Altyapısı) kurulumu

Sertifika oluşturmak için gerekli tüm dosyaların saklanacağı bir dizin oluşturun:

make-cadir ~/openvpn-cacd ~/openvpn-ca

Kolay RSA Yapılandırması

Sertifika oluşturma ayarlarını belirtmek için vars dosyasını düzenleyin:

nano varsAşağıdaki satırları kendi değerlerinizle değiştirin:

set_var EASYRSA_REQ_COUNTRY "enter YOUR_COUNTRY"

set_var EASYRSA_REQ_PROVINCE "enter YOUR_PROVINCE"

set_var EASYRSA_REQ_CITY "enter YOUR_CITY"

set_var EASYRSA_REQ_ORG "enter YOUR_ORGANIZATION"

set_var EASYRSA_REQ_EMAIL "enter YOUR_EMAIL"

set_var EASYRSA_REQ_OU "enter YOUR_ORG_UNIT"- Örnek.EASYRSA_REQ_ORG değişkeni, EasyRSA komut dosyasında sertifika oluştururken Kuruluş Adını ayarlamak için kullanılır. Bu değişkenin değeri CSR’de (Sertifika İmzalama İsteği) ve oluşturulacak sertifikalarda belirtilir.set_var EASYRSA_REQ_ORG “enter YOUR_ORGANIZATION “Buörnekte, EASYRSA_REQ_ORG değişkeni “enter YOUR_ORGANIZATION” dizesine ayarlanmıştır. Bu, bir sertifika oluşturulurken“Organizasyon Adı” alanında bu değerin belirtileceği anlamına gelir. Genellikle, “ENTER YOUR_ORGANIZATION” yerine sertifikaların oluşturulduğu kuruluşun adını girersiniz. Örneğin, kuruluşunuzun adı“ExampleCorporation” ise, bu değeri şu şekilde değiştirirsiniz:set_var EASYRSA_REQ_ORG “ExampleCorporatiom “Bu şekilde, oluşturulan sertifikalar ilgili alanda kuruluşunuzun adını içerecektir.

Daha sonra, değiştirilen değişkenleri yüklemelisiniz. Bunu yapmak için sadece iki kelimeden oluşan basit bir komut girmeniz gerekir:

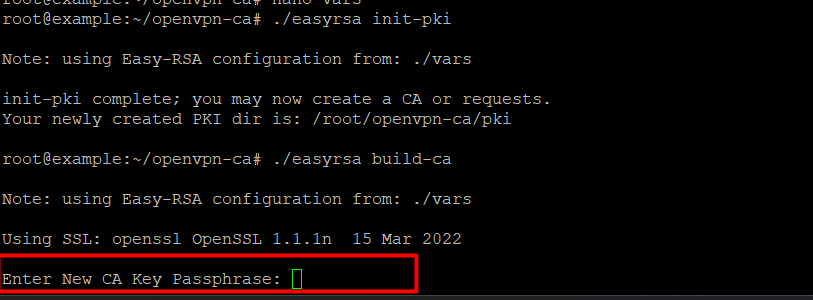

kaynak varsCA (Sertifika Yetkilisi) Oluşturma

Sırada zor ve önemli adım geliyor! Lütfen KeePASS veya başka bir güvenilir parola yöneticisinde bunun kaydını bırakabildiğinizden emin olun! Bu adımda PKI’yı başlatmalı ve bir kök sertifika oluşturmalısınız. Bu şu şekilde yapılabilir:

./easyrsa init-pki./easyrsa build-caCA için bir parola girmeniz istenecektir. Kaydettiğinizden ve hatırladığınızdan emin olun.

Anahtar ve sertifika oluşturma

Sunucu sertifikası ve anahtarı:

./easyrsa gen-req server nopassSunucu sertifikasını imzalayın:

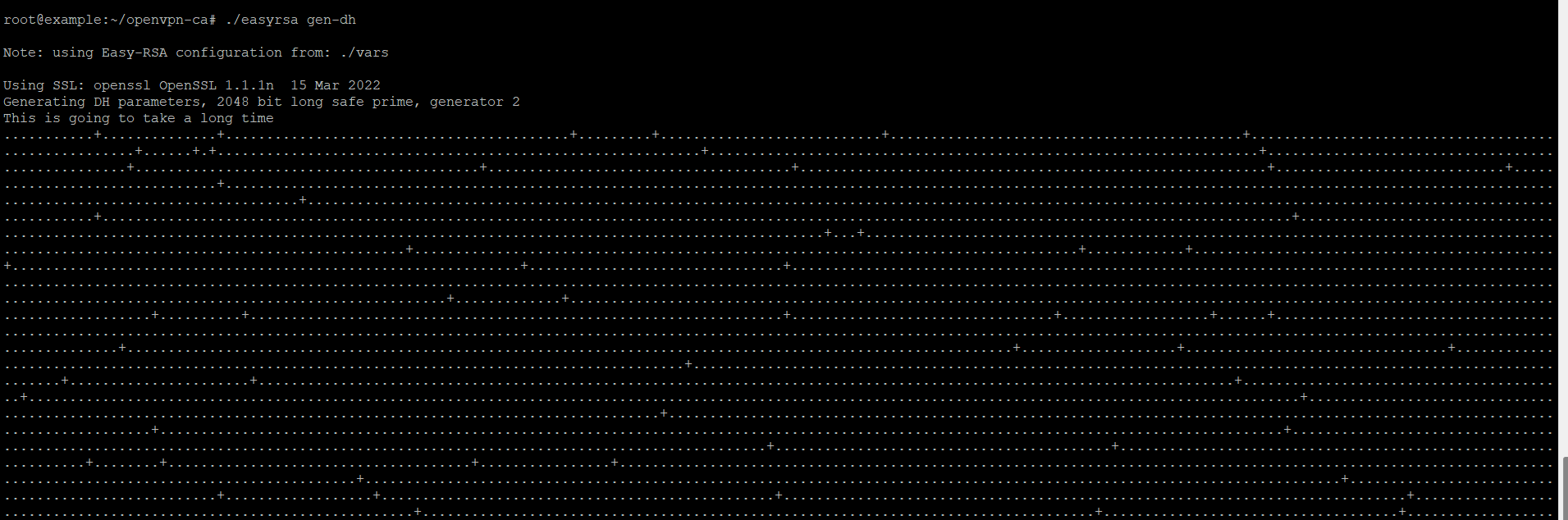

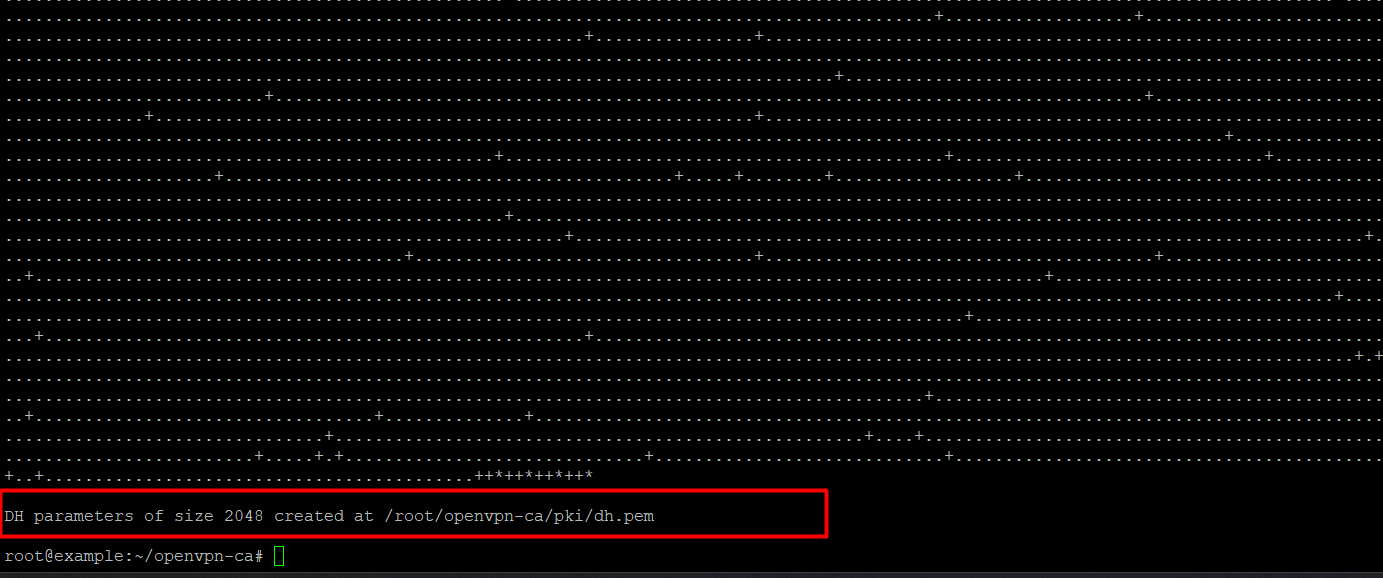

./easyrsa sign-req server serverDH parametrelerini oluşturun:

./easyrsa gen-dh

TLS kimlik doğrulaması için HMAC anahtarı oluşturun:

openvpn --genkey --secret ta.keySunucu yapılandırma dosyasını ayarlama

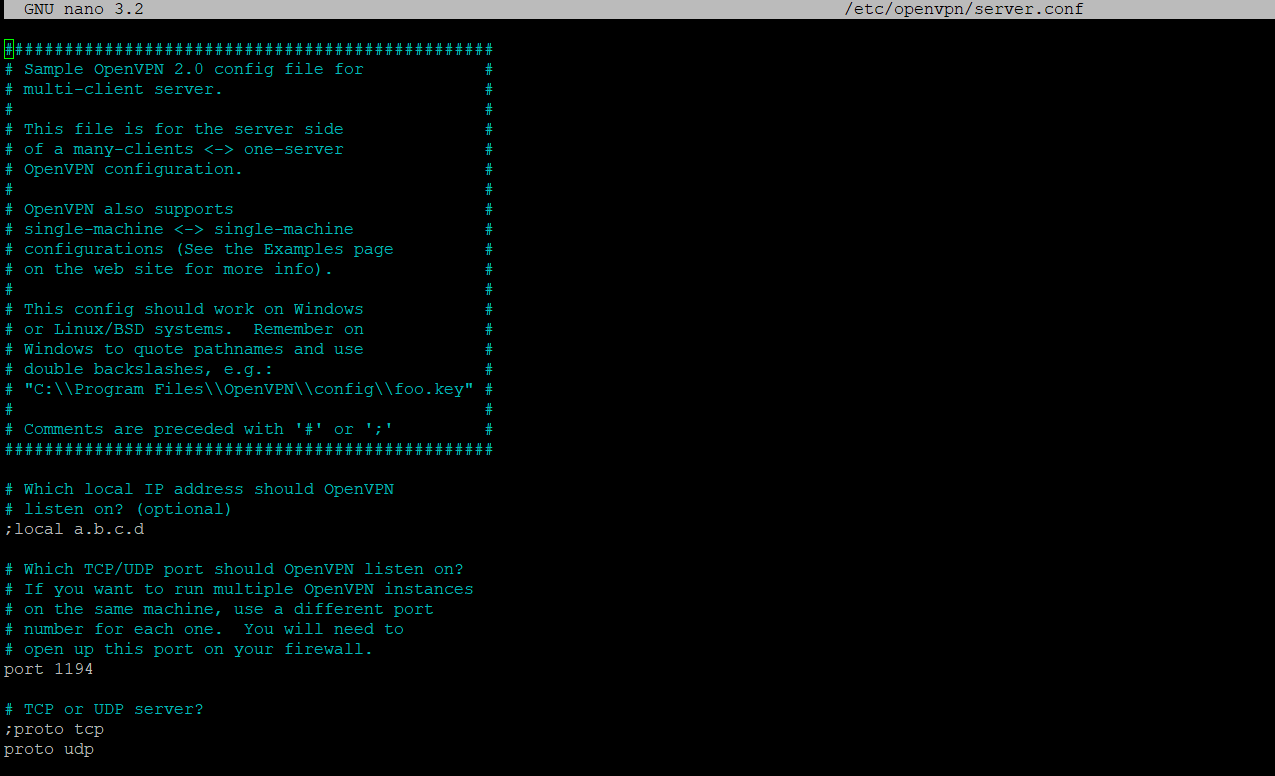

Örnek yapılandırma dosyasını kopyalayın ve düzenleyin:

cp /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz /etc/openvpn/gunzip /etc/openvpn/server.conf.gznano /etc/openvpn/server.conf

OpenVPN hizmetini başlatma

Aşağıdaki komutla OpenVPN’in açılışta başladığından emin olun:

systemctl enable openvpn@serverİstemci dosyasını ayarlama

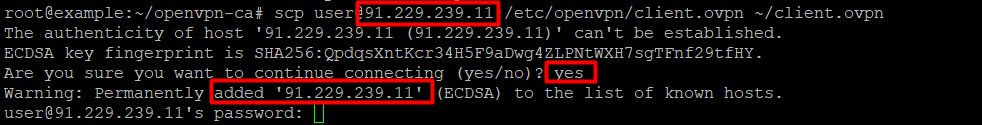

İstemci yapılandırma dosyasını sunucunuza kopyalayın:

scp user@your-server_ip:/etc/openvpn/client.ovpn ~/client.ovpn- Testler IPv4 adresi üzerinde gerçekleştirilmiştir – 91.229.239.11. Başarılı komut eylemlerinin sonucuna ilişkin bir örnek aşağıda verilmiştir:

Yapılandırmayı girin scp user@91.229.239.11:/etc/openvpn/client.ovpn ~/client.ovpn. Ardından passwd’yi girin

Client.ovpn dosyasını düzenleyin ve sertifikaları ekleyin:

# ca.crt dosyasının içeriğini yapıştırın

# client.crt dosyasının içeriğini yapıştırın

# client.key dosyasının içeriğini yapıştırın

İstemciyi bağlama

Client.ovpn dosyasını cihazınızdaki OpenVPN istemcinize aktarın ve sunucuya bağlanın.