Instruções detalhadas para instalar o OpenVPN em um servidor Linux

O OpenVPN é uma ferramenta avançada e flexível para criar túneis VPN seguros. Esta instrução o ajudará a instalar e configurar o OpenVPN em um servidor com Linux (por exemplo, Ubuntu, Debian, CentOS).

Atualize os pacotes do sistema

Antes de iniciar a instalação, atualize as listas de pacotes do sistema e instale todas as atualizações disponíveis. Para Ubuntu/Debian:

apt update

apt upgrade -y Para o CentOS

yum update -yInstalar o OpenVPN e o Easy-RSA

Para criar chaves e certificados, você precisará do utilitário Easy-RSA. Instalaremos o OpenVPN junto com ele.

Para Ubuntu/Debian:

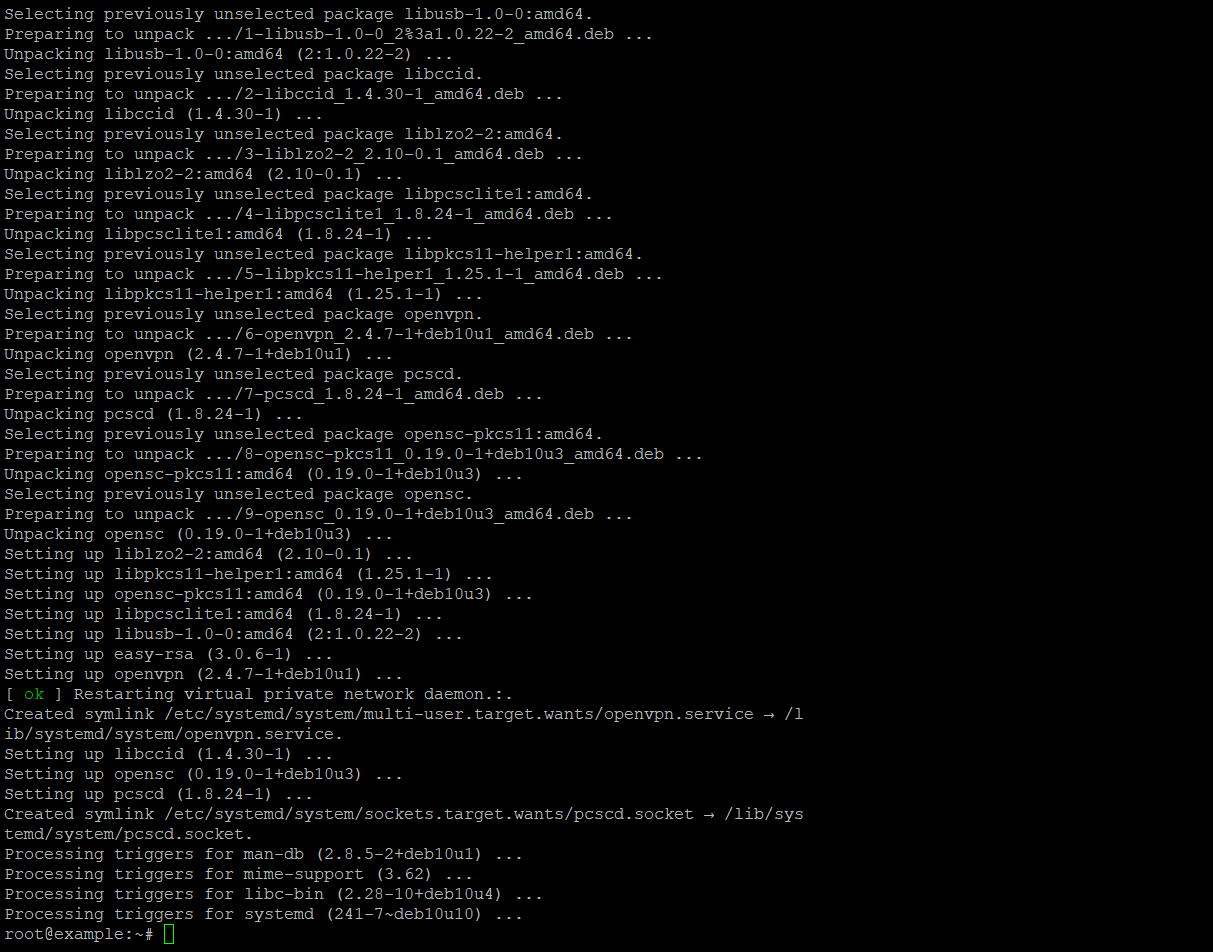

apt install openvpn easy-rsa -yPara o CentOS:

yum install epel-release -yyum install openvpn easy-rsa -yA instalação bem-sucedida terá a seguinte aparência

Configurar a PKI (infraestrutura de chave pública)

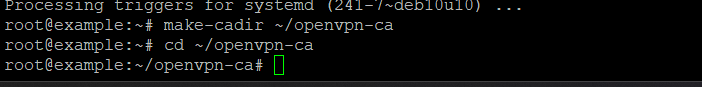

Crie um diretório onde serão armazenados todos os arquivos necessários para a criação de certificados:

make-cadir ~/openvpn-cacd ~/openvpn-ca

Configuração Easy-RSA

Edite o arquivo vars para especificar as configurações para a criação de certificados:

nano varsAltere as seguintes linhas para seus valores:

set_var EASYRSA_REQ_COUNTRY "enter YOUR_COUNTRY"

set_var EASYRSA_REQ_PROVINCE "enter YOUR_PROVINCE"

set_var EASYRSA_REQ_CITY "enter YOUR_CITY"

set_var EASYRSA_REQ_ORG "enter YOUR_ORGANIZATION"

set_var EASYRSA_REQ_EMAIL "enter YOUR_EMAIL"

set_var EASYRSA_REQ_OU "enter YOUR_ORG_UNIT"- Exemplo:A variávelEASYRSA_REQ_ORG é usada no script EasyRSA para definir o nome da organização ao criar certificados. O valor dessa variável é especificado na CSR (Solicitação de Assinatura de Certificado) e nos certificados que serão criados. set_var EASYRSA_REQ_ORG “enter YOUR_ORGANIZATION “Neste exemplo, a variável EASYRSA_REQ_ORG é definida como a cadeia de caracteres “enter YOUR_ORGANIZATION”. Isso significa que, ao criar um certificado, esse valor será especificado no campo“Organization Name” (Nome da organização). Normalmente, em vez de “enter YOUR_ORGANIZATION”, você insere o nome da organização para a qual os certificados são criados. Por exemplo, se a sua organização se chama“ExampleCorporation“, você alteraria esse valor para:set_var EASYRSA_REQ_ORG “ExampleCorporatiom “Dessa forma, os certificados gerados conterão o nome da sua organização no campo correspondente.

Em seguida, você deve carregar as variáveis modificadas. Para fazer isso, você precisa inserir um comando simples que consiste em apenas duas palavras:

source varsCriar CA (autoridade de certificação)

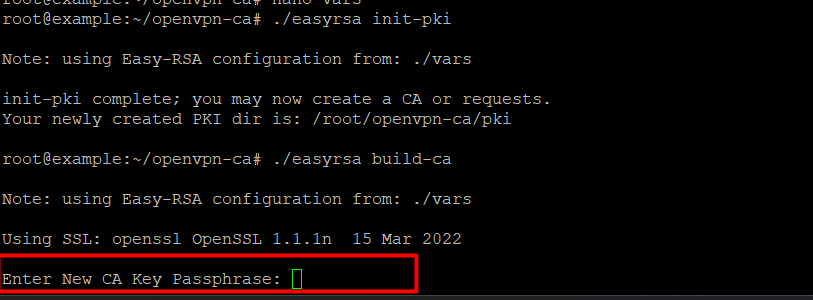

Em seguida, vem a etapa difícil e importante! Certifique-se de que possa deixar um registro disso no KeePASS ou em qualquer outro gerenciador de senhas confiável! Nesta etapa, você deve inicializar a PKI e criar um certificado raiz. Isso pode ser feito da seguinte forma:

./easyrsa init-pki./easyrsa build-caVocê será solicitado a digitar uma senha para a CA. Certifique-se de salvá-la e de se lembrar dela.

Gerar chaves e certificados

Certificado e chave do servidor:

./easyrsa gen-req server nopassAssinar o certificado do servidor:

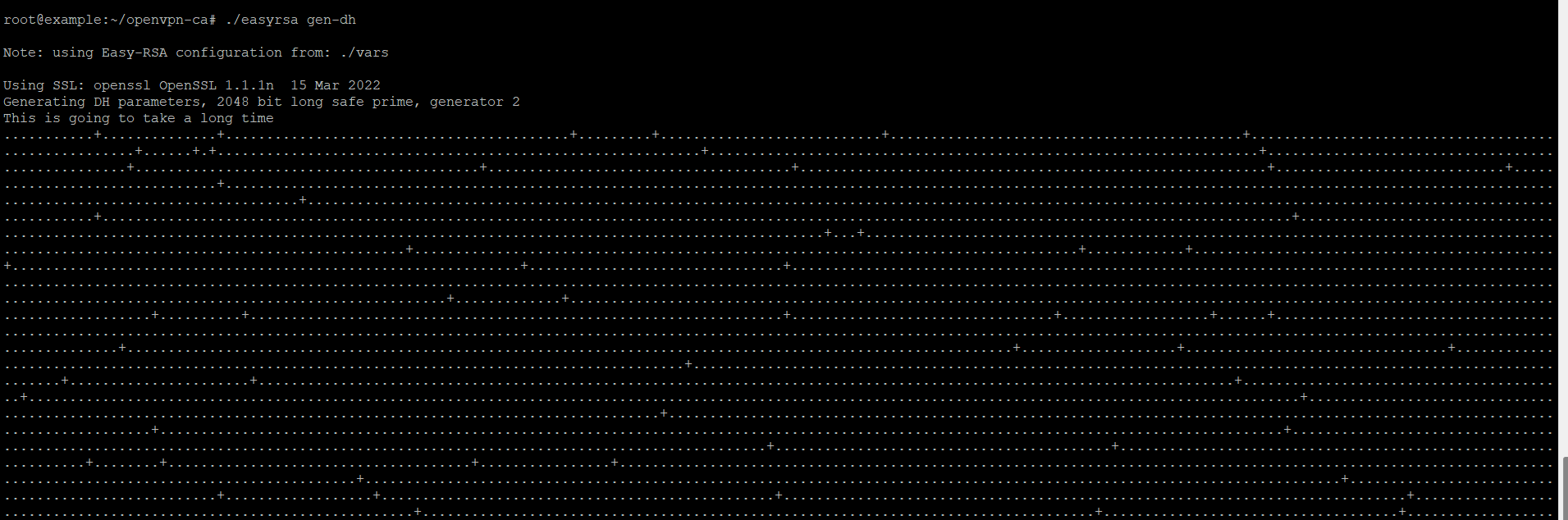

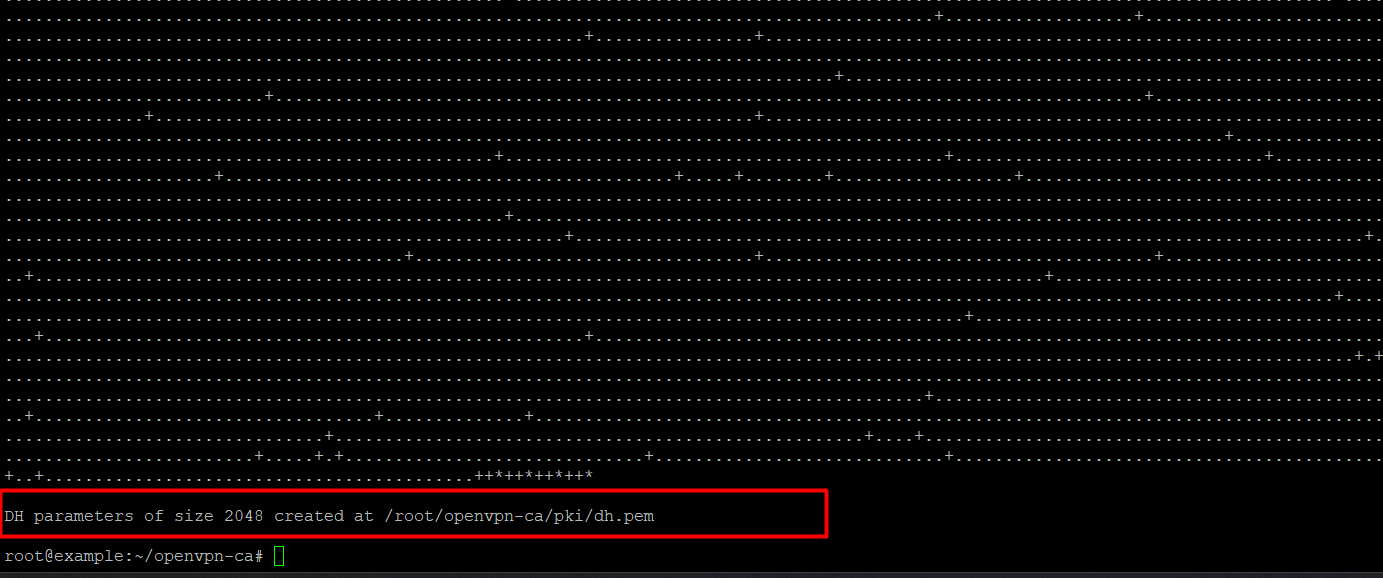

./easyrsa sign-req server serverGerar parâmetros DH:

./easyrsa gen-dh

Gera a chave HMAC para autenticação TLS:

openvpn --genkey --secret ta.keyConfiguração do arquivo de configuração do servidor

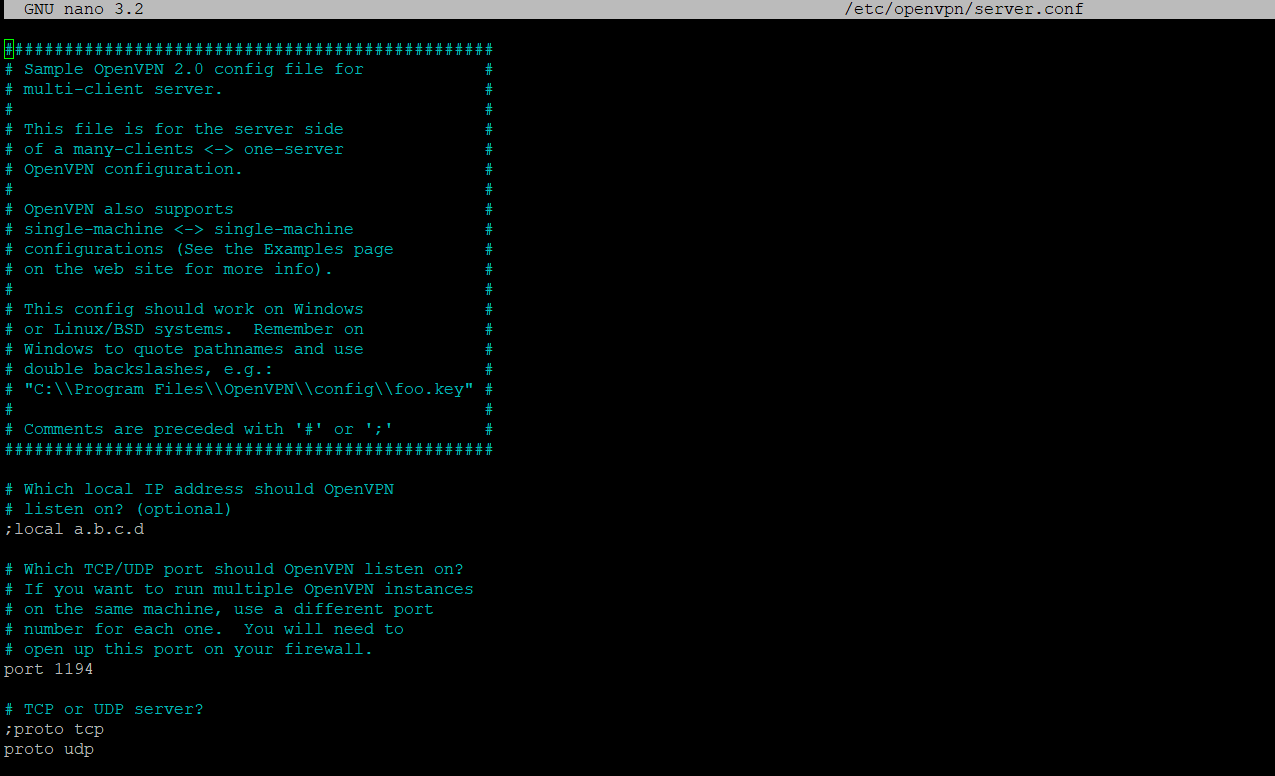

Copie o arquivo de configuração de amostra e edite-o:

cp /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz /etc/openvpn/gunzip /etc/openvpn/server.conf.gznano /etc/openvpn/server.conf

Início do serviço OpenVPN

Certifique-se de que o OpenVPN seja iniciado na inicialização com o seguinte comando:

systemctl enable openvpn@serverConfiguração do arquivo do cliente

Copie o arquivo de configuração do cliente para o servidor:

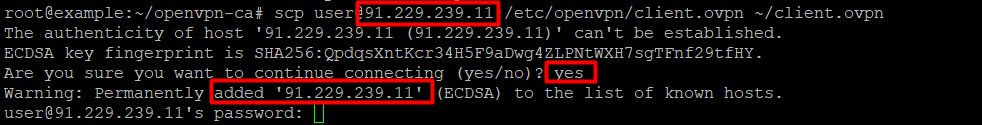

scp user@your-server_ip:/etc/openvpn/client.ovpn ~/client.ovpn- Os testes foram realizados no endereço IPv4 – 91.229.239.11. Um exemplo do resultado de ações de comando bem-sucedidas é fornecido abaixo:

Digite a configuração scp user@91.229.239.11:/etc/openvpn/client.ovpn ~/client.ovpn. Em seguida, digite a senha

Edite o arquivo client.ovpn e adicione os certificados:

# cole o conteúdo do arquivo ca.crt

# cole o conteúdo do arquivo client.crt

# cole o conteúdo do arquivo client.key

Conexão com o cliente

Importe o arquivo client.ovpn para o cliente OpenVPN em seu dispositivo e conecte-se ao servidor.