Instructions détaillées pour l’installation d’OpenVPN sur un serveur Linux

OpenVPN est un outil puissant et flexible pour créer des tunnels VPN sécurisés. Cette instruction vous aidera à installer et à configurer OpenVPN sur un serveur fonctionnant sous Linux (par exemple Ubuntu, Debian, CentOS).

Mettre à jour les paquets système

Avant de commencer l’installation, mettez à jour les listes de paquets système et installez toutes les mises à jour disponibles. Pour Ubuntu/Debian :

apt update

apt upgrade -y Pour CentOS

yum update -yInstaller OpenVPN et Easy-RSA

Pour créer des clés et des certificats, vous aurez besoin de l’utilitaire Easy-RSA. Nous installerons OpenVPN en même temps que lui.

Pour Ubuntu/Debian :

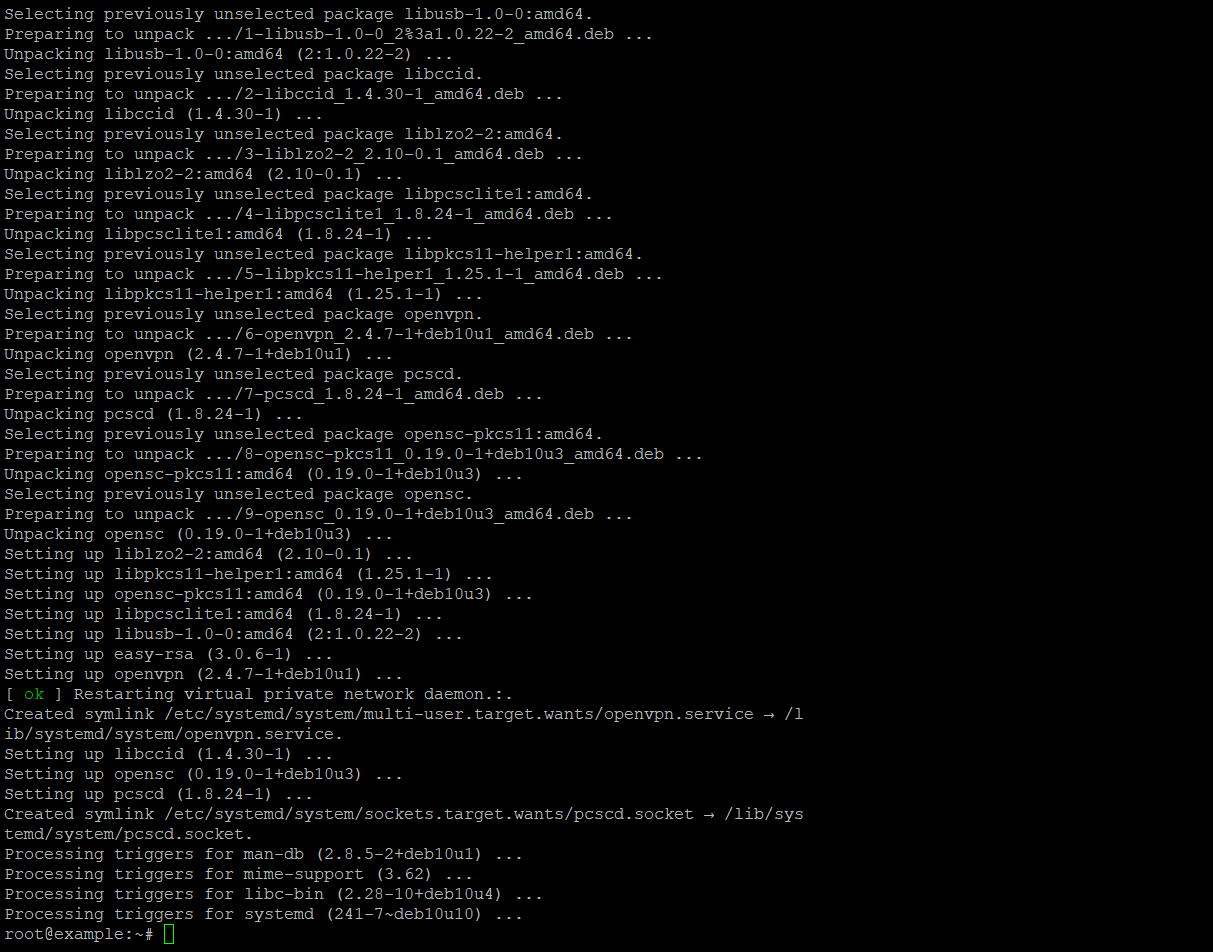

apt install openvpn easy-rsa -yPour CentOS :

yum install epel-release -yyum install openvpn easy-rsa -yL’installation réussie ressemblera à ceci

Mise en place de l’infrastructure à clé publique (PKI)

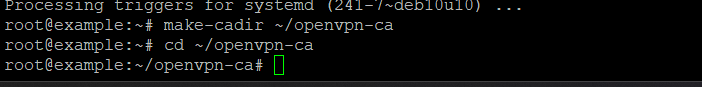

Créez un répertoire où seront stockés tous les fichiers nécessaires à la création des certificats :

make-cadir ~/openvpn-cacd ~/openvpn-ca

Configuration simple de l’ASR

Modifiez le fichier vars pour spécifier les paramètres de création des certificats :

nano varsRemplacez les lignes suivantes par vos propres valeurs :

set_var EASYRSA_REQ_COUNTRY "enter YOUR_COUNTRY"

set_var EASYRSA_REQ_PROVINCE "enter YOUR_PROVINCE"

set_var EASYRSA_REQ_CITY "enter YOUR_CITY"

set_var EASYRSA_REQ_ORG "enter YOUR_ORGANIZATION"

set_var EASYRSA_REQ_EMAIL "enter YOUR_EMAIL"

set_var EASYRSA_REQ_OU "enter YOUR_ORG_UNIT"- La variableEASYRSA_REQ_ORG est utilisée dans le script EasyRSA pour définir le nom de l’organisation lors de la création de certificats. La valeur de cette variable est spécifiée dans la CSR (Certificate Signing Request) et dans les certificats qui seront créésDans cet exemple, la variable EASYRSA_REQ_ORG est définie sur la chaîne “enter YOUR_ORGANIZATION”. Cela signifie que lors de la création d’un certificat, cette valeur sera spécifiée dans le champ“Nom de l’organisation“. En général, au lieu de “enter YOUR_ORGANIZATION”, vous entrez le nom de l’organisation pour laquelle les certificats sont créés. Par exemple, si votre organisation s’appelle“ExampleCorporation“, vous devez modifier cette valeur comme suit:set_var EASYRSA_REQ_ORG “ExampleCorporatiom “De cette façon, les certificats générés contiendront le nom de votre organisation dans le champ correspondant.

.set_var EASYRSA_REQ_ORG "enter YOUR_ORGANIZATION "

Ensuite, vous devez charger les variables modifiées. Pour ce faire, vous devez entrer une simple commande composée de deux mots seulement :

source varsCréer une autorité de certification (CA)

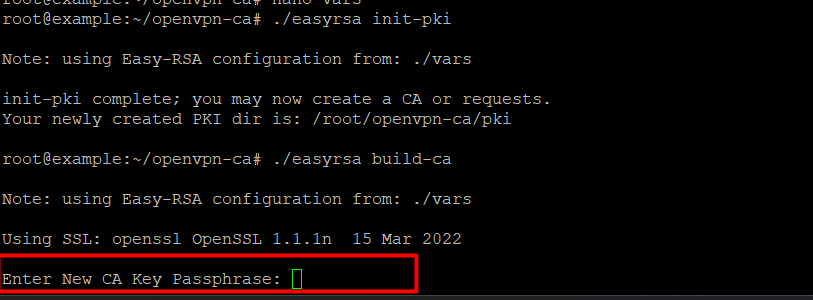

Vient ensuite l’étape difficile et importante ! Assurez-vous de pouvoir laisser une trace de cette étape dans votre KeePASS ou tout autre gestionnaire de mot de passe fiable ! Vous devez initialiser l’ICP dans cette étape et créer un certificat racine. Cela peut se faire de la manière suivante :

./easyrsa init-pki./easyrsa build-caIl vous sera demandé d’entrer un mot de passe pour l’autorité de certification. Veillez à le sauvegarder et à vous en souvenir.

Générer des clés et des certificats

Certificat et clé du serveur :

./easyrsa gen-req server nopassSigner le certificat du serveur :

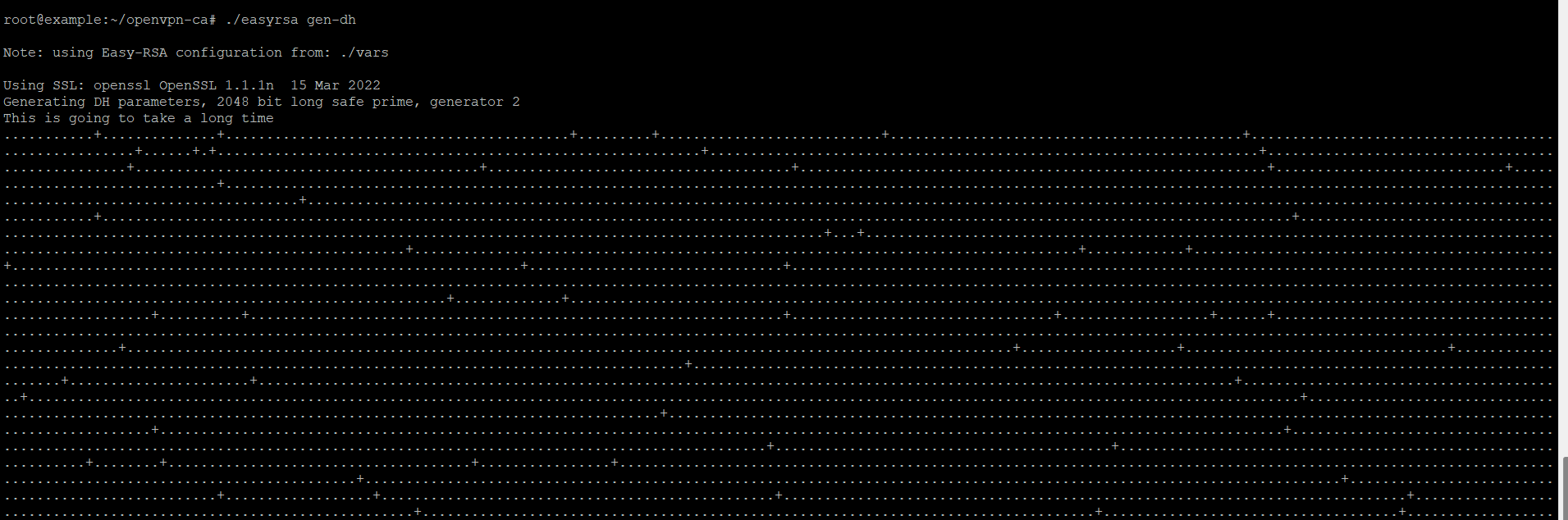

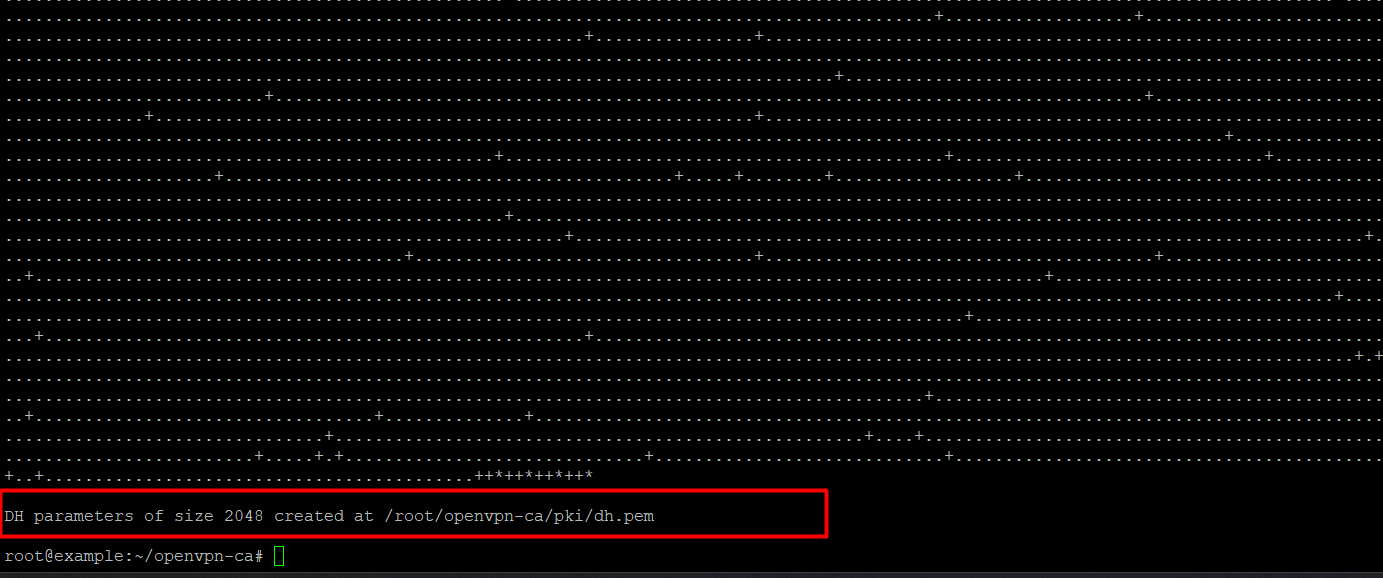

./easyrsa sign-req server serverGénérer les paramètres DH :

./easyrsa gen-dh

Génère une clé HMAC pour l’authentification TLS :

openvpn --genkey --secret ta.keyMise en place du fichier de configuration du serveur

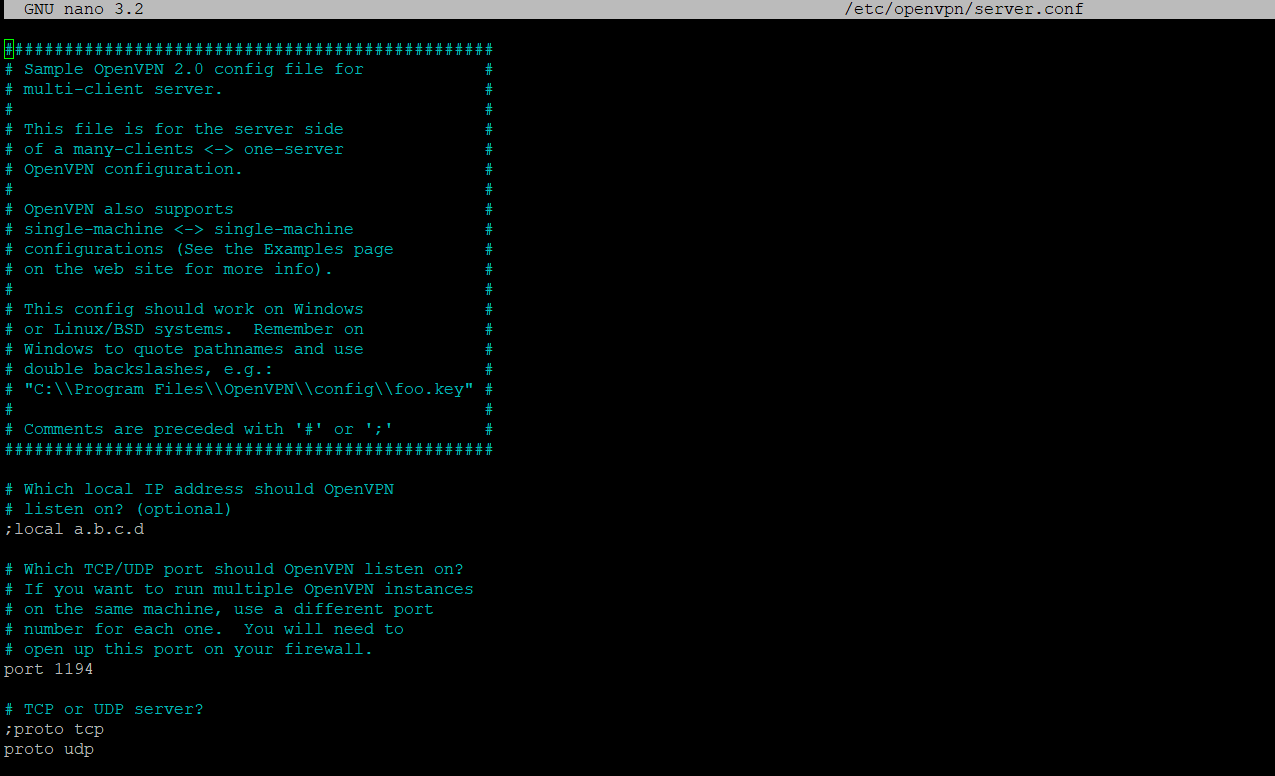

Copiez l’exemple de fichier de configuration et modifiez-le :

cp /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz /etc/openvpn/gunzip /etc/openvpn/server.conf.gznano /etc/openvpn/server.conf

Démarrer le service OpenVPN

Assurez-vous qu’OpenVPN démarre au démarrage avec la commande suivante :

systemctl enable openvpn@serverMise en place du fichier client

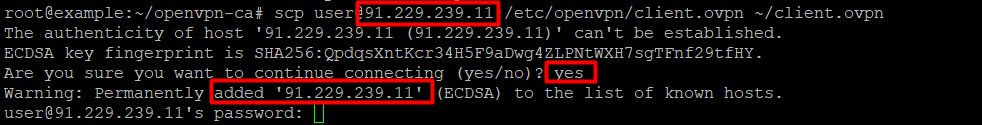

Copiez le fichier de configuration du client sur votre serveur :

scp user@your-server_ip:/etc/openvpn/client.ovpn ~/client.ovpn- Les tests ont été effectués sur l’adresse IPv4 – 91.229.239.11. Un exemple du résultat des actions de commande réussies est fourni ci-dessous :

Entrez la configuration scp user@91.229.239.11:/etc/openvpn/client.ovpn ~/client.ovpn. Entrez ensuite le mot de passe

Editez le fichier client.ovpn et ajoutez les certificats :

# coller le contenu du fichier ca.crt

# coller le contenu du fichier client.crt

# coller le contenu du fichier client.key

Connexion du client

Importez le fichier client.ovpn dans votre client OpenVPN sur votre appareil et connectez-vous au serveur.